Será que um aspirador robótico pode furtar o seu Bitcoin?

Imagine-se a acordar numa manhã e descobrir que o seu aspirador robô está avariado, o seu frigorífico pede-lhe dinheiro de resgate e as suas contas de criptomoedas e bancárias estão completamente vazias.

Não, não é o enredo do filme de terror fraco de Stephen King de 1986 "Maximum Overdrive" (sobre um cometa rebelde que desencadeia um surto global de máquinas assassinas inteligentes).

Em vez disso, é o que poderia acontecer se os hackers decidissem infiltrar-se no seu PC através de um dos vários dispositivos inteligentes da sua casa, cenário cada vez mais provável com uma estimativa de 18,8 mil milhões de dispositivos Internet das Coisas (IoT) globalmente e cerca de 820 000 ataques IoT em média por dia.

"Dispositivos IoT inseguros (por exemplo, routers) podem servir como pontos de entrada para redes domésticas", diz Tao Pan, investigador da empresa de segurança blockchain Beosin, à Magazine.

Em 2023, a média de dispositivos ligados à Internet por casa nos EUA era de 21, sendo que um terço dos consumidores de dispositivos domésticos inteligentes a reportar ter sido vítima de uma quebra de segurança de dados ou fraude nos últimos 12 meses.

"Uma vez infiltrados, os atacantes podem mover-se lateralmente para aceder a dispositivos conectados, incluindo computadores ou telemóveis usados para transações de criptomoedas, e também podem capturar credenciais de início de sessão entre dispositivos e exchanges. Isto é especialmente arriscado para proprietários de criptomoedas que usam APIs para negociação de criptomoedas", acrescenta.

Então, o que é que os hackers podem realmente encontrar pela sua casa, e que danos podem causar?

A Magazine reuniu algumas das coisas mais estranhas que foram hackeadas nos últimos anos, incluindo um caso em que um sensor de porta foi hackeado para minerar criptomoedas. Também reunimos algumas dicas para manter os seus dados e criptomoedas seguros.

Hackear a sua máquina de café

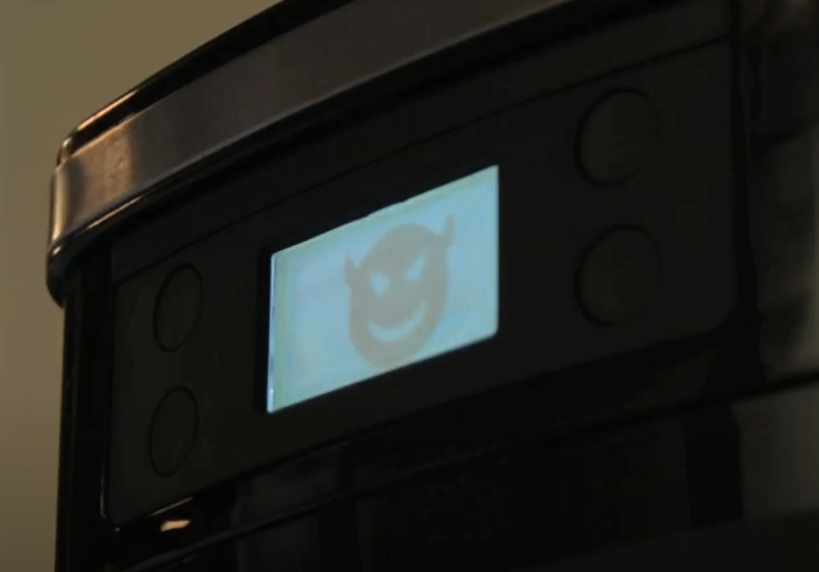

Em 2019, Martin Hron, investigador da empresa de cibersegurança Avast, quis mostrar o quão fácil é para os hackers acederem à rede da sua casa e aos seus dispositivos.

Então, naturalmente, hackeou remotamente a sua própria máquina de café.

Hron explica que, como a maioria dos dispositivos inteligentes, as máquinas de café vêm com configurações padrão, e não é necessária qualquer palavra-passe para ligar o dispositivo à rede Wi-Fi, tornando fácil carregar código malicioso na máquina.

"Muitos dispositivos IoT ligam-se primeiro à sua rede doméstica através da sua própria rede Wi-Fi, que se destina a ser utilizada apenas para configurar a máquina. Idealmente, os consumidores protegem imediatamente essa rede Wi-Fi com uma palavra-passe", explica Hron.

"Contudo, muitos dispositivos são vendidos sem palavras-passe para proteger a rede Wi-Fi, e muitos consumidores não adicionam qualquer proteção", acrescenta.

"É possível realizar qualquer operação através da substituição do firmware, que é o software que opera a máquina de café. E posso substituí-lo pelo que eu quiser. Posso adicionar funcionalidades, remover funcionalidades e ultrapassar medidas de segurança incorporadas. Desta forma, posso executar qualquer operação", explicou num vídeo publicado pela Avast.

No seu exemplo, Hron utiliza a máquina de café para exibir uma nota de resgate que essencialmente inutiliza o dispositivo a menos que seja pago um resgate.

Poderia simplesmente desligá-la, mas impossibilita a preparação futura de café. (Avast/YouTube)

No entanto, a máquina de café poderia ser programada para fazer coisas mais maliciosas, como ligar o queimador para criar um risco de incêndio ou cuspir água a ferver se a vítima não cumprir, por exemplo.

Igualmente preocupante é a possibilidade de o dispositivo servir como ponto de acesso não autorizado à totalidade da rede — permitindo-lhes espiar qualquer coisa, desde detalhes de contas bancárias, e-mails ou frases-semente de criptomoedas.

Aquário de casino é comprometido

Um dos casos mais famosos aconteceu em 2017, quando ciberatacantes extraíram 10 gigabytes de dados de um casino de Las Vegas ao comprometer um aquário ligado à Internet no átrio.

O aquário tinha sensores para regular a temperatura, alimentação e limpeza, que estavam ligados a um PC na rede do casino. Os hackers utilizaram o aquário para se moverem para outras áreas da rede, enviando dados para um servidor remoto na Finlândia.

O aquário poderia ter um aspeto semelhante a este. (Muhammad Ayan Butt/Unsplash)

Isto aconteceu apesar de o casino ter implementado firewalls e software antivírus típicos. Felizmente, o ataque foi rapidamente identificado e resolvido.

"Parámos imediatamente, e nenhum dano foi causado", disse à BBC Nicole Eagan, CEO da empresa de cibersegurança Darktrace na altura, acrescentando que o número crescente de dispositivos ligados à Internet significava que "é um paraíso para hackers lá fora."

Sensor de porta que secretamente minava criptomoedas

Anos mais tarde, em 2020, quando escritórios em todo o mundo estavam vazios durante a pandemia de COVID-19, a Darktrace descobriu uma operação secreta de exploração mineira de criptomoedas que explorava um servidor que controlava o acesso biométrico às portas de um escritório.

A empresa de cibersegurança identificou o incidente depois de o servidor virado para a Internet ter transferido um executável suspeito de um endereço IP externo que nunca tinha sido visto na rede.

Após transferir o ficheiro, o servidor ligava-se repetidamente a pontos de extremidade externos associados a pools de mineração da token de privacidade Monero.

Chama-se cryptojacking, e a equipa de Inteligência de Ameaças da Microsoft encontrou mais casos em 2023, com hackers a visar sistemas Linux e dispositivos inteligentes ligados à Internet.

Descobriu que os agentes de ameaças iniciariam o ataque tentando forçar a entrada em dispositivos Linux e IoT expostos à Internet. Uma vez dentro, instalam um backdoor, que lhes permite transferir e executar malware de mineração de criptomoedas, aumentando as contas de eletricidade e enviando todos os lucros para as suas carteiras.

Houve muitos mais casos de cryptojacking, sendo um dos casos mais recentes o de módulos maliciosos de cryptojacking incorporadas em páginas HTML 404 falsificadas.

Hackear dispositivos inteligentes suficientes e destruir a rede elétrica

Numa frente mais apocalíptica, investigadores de segurança da Universidade de Princeton já postularam que, se os hackers conseguissem aceder a dispositivos com elevado consumo energético, digamos, 210 000 aparelhos de ar condicionado, e os ligassem todos ao mesmo tempo, poderiam deixar o equivalente à população da Califórnia — 38 milhões de pessoas — subitamente sem energia.

(Unsplash)

Todos os dispositivos teriam de ser ligados numa parte da rede, o que sobrecarregaria a corrente em certas linhas de energia e ou as danificaria o suficiente ou as desligaria ao acionar relés de proteção nessas linhas, o que colocaria mais carga nas restantes, levando a ainda mais pressão sobre a rede e causando um efeito em cascata.

No entanto, seria necessário um timing malicioso, uma vez que este tipo de flutuações na rede acontece frequentemente (como durante uma onda de calor).

O seu aspirador robô está a observá-lo

No ano passado, vários aspiradores robôs nos EUA começaram a ligar-se por si próprios.

Foi identificado que os atacantes tinham explorado uma vulnerabilidade de segurança numa linha específica de aspiradores robôs Ecovac fabricados na China.

Relatos indicaram que os hackers podiam controlar remotamente o dispositivo, que usavam para perturbar animais domésticos, utilizar os altifalantes incorporados para gritar obscenidades aos utilizadores e até mesmo utilizar a câmara incorporada para espreitar as casas das pessoas.

Imagem de uma transmissão em direto de um aspirador robô Ecovac hackeado. (ABC News)

"Um problema sério com os dispositivos IoT é que muitos fornecedores, infelizmente, ainda prestam atenção insuficiente à segurança", diz a empresa de cibersegurança Kaspersky.

Escusado será dizer que imagens de vídeo suas a introduzir palavras-passe ou a escrever frases-semente podem ser catastróficas nas mãos erradas.

Como proteger-se dos hackers de dispositivos inteligentes

Assim, o utilizador poderá constatar que possui numerosos dispositivos conectados à Internet — talvez um aspirador robô, uma moldura digital, uma câmara de campainha. Como manter o seu Bitcoin seguro?

Uma opção é adotar a abordagem do hacker profissional Joe Grand: simplesmente não ter dispositivos inteligentes em casa.

"O meu telemóvel é a coisa mais inteligente, e mesmo isso é, relutantemente, tenho um telemóvel porque o uso, sabe, para mapas e comunicar com a minha família", disse anteriormente à Magazine. "Mas nenhum dispositivo inteligente, de maneira nenhuma."

Hron da Avast indica que a melhor prática consiste em garantir a definição de uma palavra-passe para os dispositivos inteligentes e nunca os deixa com as configurações predefinidas.

Outros especialistas sugerem utilizar uma rede de convidados para dispositivos IoT, especialmente se for um dispositivo que não precisa realmente de estar na mesma rede que o seu computador e telemóvel, desligando o dispositivo quando não está a ser utilizado e mantendo o software atualizado.

Existe inclusive um mecanismo de pesquisa para dispositivos ligados à Internet, de utilização paga, mas permite-lhe ver que dispositivos tem ligados à Internet e onde poderão existir vulnerabilidades.

Aviso Legal:

- Este artigo é uma reimpressão de [Cointelegraph]. Todos os direitos de autor pertencem ao autor original [Felix Ng]. Se houver objeções a esta reimpressão, por favor contacte a equipa do Gate Learn, e eles tratarão do assunto prontamente.

- Aviso de Responsabilidade: As opiniões e pontos de vista expressos neste artigo são exclusivamente do autor e não constituem qualquer conselho de investimento.

- As traduções do artigo para outros idiomas são feitas pela equipa do Gate Learn. A menos que mencionado, é proibido copiar, distribuir ou plagiar os artigos traduzidos.

Artigos relacionados

O que são tokens resistentes à quântica e por que são importantes para as criptomoedas?

Investigação gate: Dos Ataques de Hacking à Reflexão Regulatória - Análise do Estado de Segurança das Criptomoedas em 2024

As 10 principais ferramentas de negociação em Cripto

Chaves privadas vs frases-semente: diferenças-chave

Compreender os Ataques de Governança: Um Estudo de Caso do Compound