¿Puede un robot aspirador llegar a robarte el Bitcoin?

Imagina despertar una mañana y encontrar tu robot aspirador averiado, tu frigorífico exigiéndote un rescate y tus cuentas de criptomonedas y bancarias completamente vacías.

No, no es la trama de la película de ciencia ficción de Stephen King de 1986 "Maximum Overdrive" (sobre un cometa errante que desencadena un brote global de máquinas asesinas con conciencia propia).

En cambio, es lo que podría suceder si los hackers decidieran infiltrarse en tu PC a través de alguno de los muchos dispositivos inteligentes de tu hogar, algo cada vez más probable con unos 18,8 mil millones de dispositivos de Internet de las cosas (IoT) a nivel mundial y alrededor de 820.000 ataques IoT de media al día.

"Los dispositivos IoT inseguros (por ejemplo, routers) pueden servir como puntos de entrada a las redes domésticas", explica a Magazine Tao Pan, investigador de la firma de seguridad blockchain Beosin.

A partir de 2023, el hogar estadounidense promedio tenía 21 dispositivos conectados a internet, y un tercio de los consumidores de dispositivos inteligentes para el hogar informaron haber sido víctimas de una violación de datos o estafa en los últimos 12 meses.

"Una vez infiltrados, los atacantes pueden moverse lateralmente para acceder a dispositivos conectados, incluidos ordenadores o teléfonos móviles utilizados para transacciones con criptomonedas, y también pueden capturar credenciales de inicio de sesión entre dispositivos y exchanges. Esto es especialmente arriesgado para los propietarios de criptomonedas que utilizan APIs para el comercio", añade.

Entonces, ¿qué pueden exactamente conseguir los hackers en tu hogar, y qué daño pueden causar?

Magazine ha recopilado algunas de las cosas más extrañas que han sido hackeadas en los últimos años, incluyendo un caso donde un sensor de puerta fue hackeado para minar criptomonedas. También hemos reunido algunos consejos para mantener seguros tus datos y criptomonedas.

Hackear tu cafetera

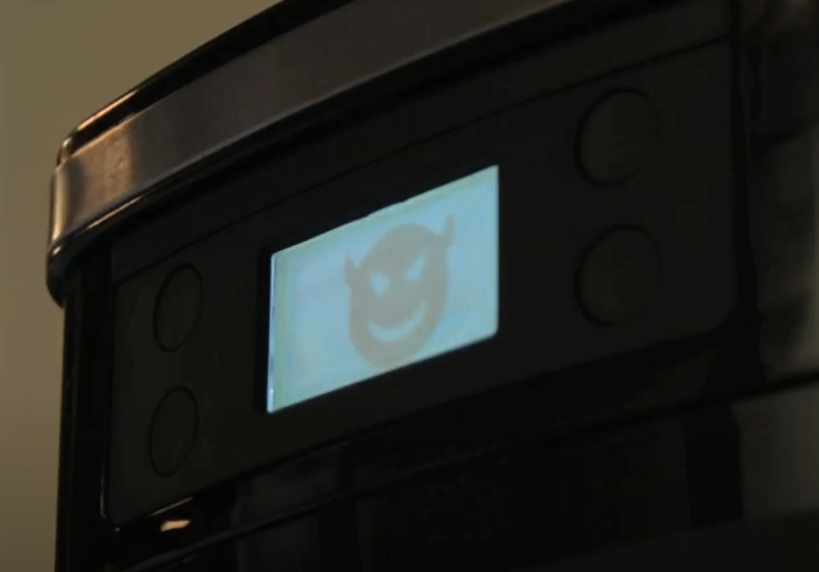

En 2019, Martin Hron, investigador de la empresa de ciberseguridad Avast, quiso demostrar lo fácil que es para los hackers acceder a la red de tu hogar y sus dispositivos.

Por ello, procedió a hackear remotamente su propia cafetera.

Hron explica que, como la mayoría de los dispositivos inteligentes, las cafeteras vienen con configuraciones predeterminadas, y no se necesitan contraseñas para conectar el dispositivo al WiFi, lo que facilita la carga de código malicioso en la máquina.

"Muchos dispositivos IoT se conectan primero a tu red doméstica a través de su propia red WiFi, que está destinada a utilizarse solo para configurar la máquina. Lo ideal es que los consumidores protejan inmediatamente esa red WiFi con una contraseña", explica Hron.

"Pero muchos dispositivos se venden sin contraseñas para proteger la red WiFi, y muchos consumidores no añaden una", agrega.

"Puedo hacer lo que quiera porque puedo reemplazar el firmware, que es el software que opera la cafetera. Y puedo reemplazarlo con lo que quiera. Puedo añadir funcionalidad, eliminar funcionalidad y superar las medidas de seguridad integradas. Así que puedo hacer cualquier cosa", dijo en un video publicado por Avast.

En su ejemplo, Hron utiliza la cafetera para mostrar una nota de rescate que básicamente inutiliza el dispositivo a menos que se pague un rescate.

Se podría simplemente apagar, pero esto garantizaría que nunca volvería a funcionar para preparar café. (Avast/YouTube)

Sin embargo, la cafetera podría ser programada para hacer cosas más maliciosas, como encender su quemador para crear un peligro de incendio o escupir agua hirviendo si la víctima no cumple, por ejemplo.

Pero quizás igualmente alarmante, podría quedarse silenciosamente allí como una puerta de entrada a toda tu red, permitiéndoles espiar cualquier cosa, desde detalles de cuentas bancarias, correos electrónicos o frases semilla de criptomonedas.

El acuario de un casino es vulnerado

Uno de los casos más famosos ocurrió en 2017, cuando ciberatacantes transfirieron 10 gigabytes de datos de un casino de Las Vegas al comprometer un acuario conectado a internet en el vestíbulo.

El acuario tenía sensores para regular la temperatura, la alimentación y la limpieza, que estaban conectados a un PC en la red del casino. Los hackers utilizaron el acuario para moverse a otras áreas de la red, enviando datos a un servidor remoto en Finlandia.

Así podría lucir el acuario. (Muhammad Ayan Butt/Unsplash)

Esto ocurrió a pesar de que el casino había desplegado los típicos firewalls y software antivirus. Afortunadamente, el ataque fue identificado y tratado rápidamente.

"Lo detuvimos de inmediato, y no se produjo ningún daño", dijo a la BBC Nicole Eagan, CEO de la firma de ciberseguridad Darktrace, añadiendo que el creciente número de dispositivos conectados a internet significaba que "es un paraíso para los hackers ahí fuera".

Sensor de puerta que secretamente minaba criptomonedas

Años después, en 2020, cuando las oficinas de todo el mundo permanecían vacías durante la pandemia de COVID-19, Darktrace descubrió una operación secreta de minería de criptomonedas que explotaba un servidor que controlaba el acceso biométrico a las puertas de una oficina.

La firma de ciberseguridad identificó el incidente después de que el servidor conectado a internet descargara un ejecutable sospechoso desde una dirección IP externa que nunca antes se había visto en la red.

Después de descargar el archivo, el servidor se conectaba repetidamente a endpoints externos asociados con grupos de minería de la token de privacidad Monero.

Se llama cryptojacking (minería no autorizada de criptomonedas), y el equipo de Inteligencia de Amenazas de Microsoft encontró más casos en 2023, con hackers dirigiéndose a sistemas Linux y dispositivos inteligentes conectados a internet.

Descubrieron que los actores de amenazas iniciaban el ataque intentando forzar su entrada en dispositivos Linux e IoT conectados a internet. Una vez dentro, instalan una puerta trasera (backdoor), que les permite descargar y ejecutar malware de minería de criptomonedas, aumentando las facturas de electricidad y enviando todos los beneficios a sus carteras.

Se han documentado numerosos casos adicionales de cryptojacking, con uno de los casos más recientes involucrando cargas útiles de cryptojacking incrustadas en falsas páginas HTML 404.

Hackea suficientes dispositivos inteligentes y destruye la red eléctrica

En un frente más apocalíptico, investigadores de seguridad de la Universidad de Princeton han llegado a postular que si los hackers pudieran hacerse con el control de suficientes dispositivos de alto consumo energético, digamos, 210.000 aires acondicionados, y los encendieran todos al mismo tiempo, podrían dejar sin electricidad al equivalente de la población de California: 38 millones de personas.

(Unsplash)

Todos los dispositivos tendrían que encenderse en una parte de la red, lo que sobrecargaría la corriente en ciertas líneas eléctricas y las dañaría lo suficiente o las apagaría al activar relés de protección en esas líneas, lo que pondría más carga en las restantes, provocando aún más tensión en la red y conduciendo a un efecto en cascada.

Sin embargo, necesitaría ser maliciosamente sincronizado, ya que este tipo de fluctuaciones en la red ocurren con frecuencia (como durante una ola de calor).

Tu robot aspirador te está vigilando

El año pasado, varios robots aspiradores en Estados Unidos comenzaron a encenderse por sí solos.

Resultó que los hackers descubrieron una falla de seguridad en una línea particular de robots aspiradores Ecovac fabricados en China.

Los informes indicaban que los hackers podían pilotar físicamente el dispositivo, que utilizaron para aterrorizar a las mascotas, usar sus altavoces para gritar obscenidades a los usuarios e incluso desplegar su cámara incorporada para mirar dentro de los hogares de las personas.

Imagen de una transmisión en vivo de un robot aspirador Ecovac hackeado. (ABC News)

"Un problema grave con los dispositivos IoT es que muchos proveedores, lamentablemente, todavía prestan insuficiente atención a la seguridad", dice la firma de ciberseguridad Kaspersky.

Las grabaciones de vídeo tuyas introduciendo contraseñas o anotando frases semilla podrían ser catastróficas en manos equivocadas.

Cómo protegerte de los hackers de dispositivos inteligentes

Es posible que al observar tu hogar notes que tienes casi todo conectado a internet: quizás un robot aspirador, un marco de fotos digital, una cámara para el timbre. ¿Cómo mantienes seguro tu Bitcoin?

Una opción es adoptar el enfoque del hacker profesional Joe Grand: prescindir por completo de dispositivos inteligentes en el hogar.

"Mi teléfono es lo más inteligente que tengo, y eso incluso, me veo obligado a usar un teléfono porque lo utilizo para navegación y comunicación familiar", le cuenta previamente a Magazine. "Pero ningún dispositivo inteligente, de ninguna manera".

Hron de Avast dice que la mejor manera es asegurarte de establecer una contraseña para tus dispositivos inteligentes y nunca dejarlos en la configuración predeterminada.

Otros expertos sugieren utilizar una red de invitados para dispositivos IoT, especialmente si es un dispositivo que realmente no necesita estar en la misma red que tu ordenador y teléfono, desconectar el dispositivo cuando no esté en uso y mantener el software actualizado.

Incluso hay un motor de búsqueda para dispositivos conectados a internet, que cuesta dinero, pero te permite ver qué dispositivos tienes conectados a internet y dónde podría haber vulnerabilidades.

Descargo de responsabilidad:

- Este artículo es una reimpresión de [Cointelegraph]. Todos los derechos de autor pertenecen al autor original [Felix Ng]. Si hay objeciones a esta reimpresión, póngase en contacto con el equipo de Gate Learn, y lo gestionarán con prontitud.

- Descargo de responsabilidad: Las opiniones y puntos de vista expresados en este artículo son únicamente los del autor y no constituyen ningún consejo de inversión.

- Las traducciones del artículo a otros idiomas son realizadas por el equipo de Gate Learn. A menos que se mencione, está prohibido copiar, distribuir o plagiar los artículos traducidos.

Artículos relacionados

Las 10 mejores herramientas de trading en Cripto

La verdad sobre la moneda Pi: ¿Podría ser la próxima Bitcoin?

Claves privadas vs. frases semilla: Diferencias clave

Criptomoneda vs. computación cuántica

¿La billetera fría no está fría? Cómo un periodista veterano perdió $400,000 en una estafa